Google Docs более года остается инструментом фишеров

Группа исследователей из компании Avanan, специализирующейся на обеспечении безопасности электронной почты, сообщила об очередной волне фишинговых атак с применением сервиса Google Docs.

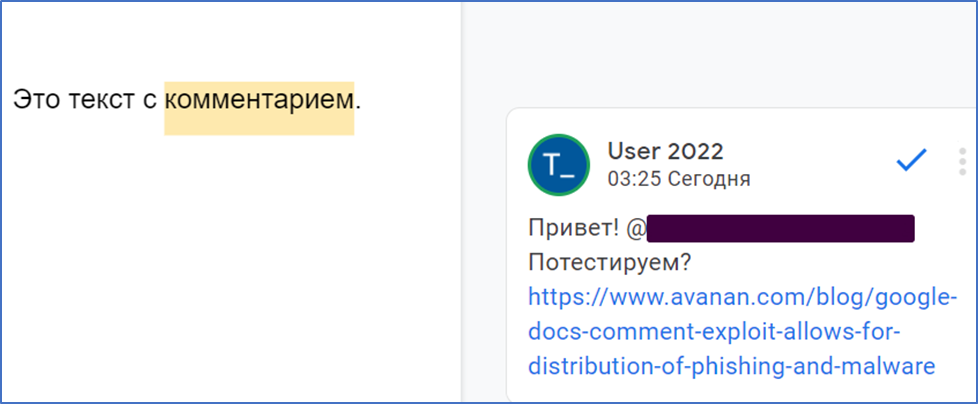

Суть упомянутого метода заключается в использовании функции комментирования текста документа, а именно в возможности упоминания пользователей. Фраза, которая начинается с символа «@» и продолжается адресом электронной почты целевого пользователя, воспринимается сервисом, как обращение. Поэтому злоумышленнику достаточно лишь создать любой документ в рамках сервиса с комментарием, в тексте которого разместить вредоносную ссылку.

Рисунок 1 - Добавление комментария к документу в Google Docs

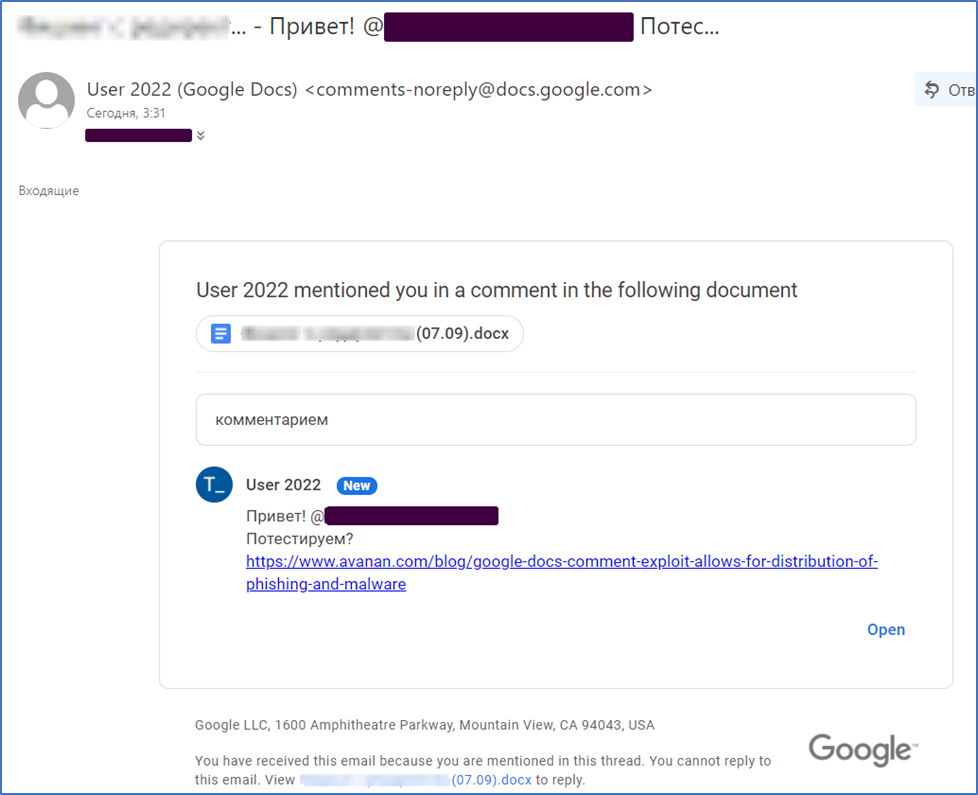

Информация об упоминании адресата пересылается ему же на указанный электронный адрес вместе с полным текстом комментария. При этом в поле «Отправитель» значится адрес Google Docs – comments-noreply@docs.google.com. В самом же тексте сообщения почтовый адрес автора примечания не уточняется. Вместо него отображается лишь имя пользователя без подробностей.

Рисунок 2 - Содержание письма, полученного адресатом, который был отмечен в комментарии документа

Еще в октябре 2020 года появились сообщения об этой небезопасной функции популярного сервиса. А в декабре прошлого года специалисты из Avanan наблюдали новую волну массовых вредоносных рассылок, использующих описанный метод и нацеленных в первую очередь на пользователей Outlook. Компания также отмечает, что уведомила Google об уязвимости 3 января. Однако мы убедились, что данный вектор атаки по сей день остается доступным для злоумышленников. Не ясно, почему компания Google оставляет без внимания данную уязвимость, ведь всего лишь добавления в оповещение информации о конкретном отправителе и, соответственно, авторе комментария было бы вполне достаточно для соблюдения элементарных мер по безопасной обработке входящей корреспонденции.

«Использование возможностей общеизвестных веб-ресурсов и сервисов для организации фишинговых рассылок не ново. В прошлом году, например, такой подход злоумышленники активно применяли в отношении мессенджера Discord для распространения вредоносного ПО через его сервера CDN. В случаях с популярными веб-сервисами полное игнорирование электронных писем с содержимым, действительно указывающим на оригинальность ресурса и подчеркивающим легитимность корреспонденции, не является разумной рекомендацией, так как их [веб-сервисов] использование вполне может являться обыкновенным рабочим моментом. Исключение составляют компании со строгой и категоричной политикой безопасности. Мы настаиваем на организации дополнительных барьеров для защиты электронной почты и Интернет-трафика в виде настройки почтовых фильтров и межсетевых экранов. Они смогут эффективно отсеять потенциально опасный контент из электронных писем как на этапе их отправки непосредственно получателю, так и во время попытки установки сетевого соединения с удаленным ресурсом злоумышленника, если первый барьер удалось обойти. И конечно же организациям необходимо помнить о значимости уровня осведомленности сотрудников в области информационной безопасности: регулярно проводить обучающие мероприятия и своевременно оповещать пользователей о потенциально возможных фишинговых атаках», – комментирует Антон Стрельцов, инженер ИЦ Angara MSS.

Компания Angara MSS готова предложить своим клиентам услуги, ориентированные на повышение уровня осведомленности сотрудников в области информационной безопасности (с использованием возможностей общеизвестной платформы Антифишинг), а также услуги фильтрации Интернет-трафика пользователей.

За подробностями об услугах можно обратиться к разделу Сервисы по модели Managed Security Services (MSS) нашего сайта, а также к менеджерам компании по e-mail info@angarapro.ru или телефону +7 (495) 269-26-07 или +7 (495) 419-15-03.