Опыт участия в The Standoff PHDays 9

9 международный форум по практической безопасности Positive Hack Days прошел под заголовком «Breaking the constant», что имело непосредственное отражение в сценарии противостояния. В этом году наша команда SOC ACRC очередной раз принимала участие в The Standoff, и это было как обычно захватывающе. Множество нововведений, которые приготовили организаторы, «нет сил прятать»:

1. Все команды защищают одинаковую инфраструктуру, тиражируемую с небольшими изменениями для каждой команды. Это офисы коммерческих организаций, основные цели которых – доход, напрямую зависящий от доступности критичных сервисов.

2. Команды защитников получают очки в режиме реального времени, которые определяют позицию в рейтингах. Механика расчета проста:

-

Доступность защищаемых ресурсов = деньги (очки). Очки начисляются командам защиты, SOC-и явным образом не оцениваются, считается общая эффективность связки SOC-защитники.

-

Защищаемые ресурсы не обозначаются, их команда должна «вычислить» сама. Команды получают обратную связь в виде сообщений о проваленных проверках доступности (цикла обхода чекеров) на внутреннем портале.

-

Простой защищаемого ресурса или отдельного его сервиса (недоступен порт и пр) = потеря очков за длительность простоя. Командам дается время на устранение недоступности обычно не превышающее 10 минут до начисления дополнительных штрафных баллов. Не устранили – штрафные балы в дополнении к утерянной прибыли за простой.

-

Успешно проведенная и подтвержденная атака = штрафные очки (потеря денег) командам защиты.

-

Найденная атакующими и опубликованная на bug bounty уязвимость веб-приложений = штрафные очки.

Мы традиционно выступали в роли SOC, обеспечивая безопасность одного из офисов совместно с командой защиты ГТС Казахстана (STS).

Противостояние началось в 10:00 и длилось 28 часов в течение PHDays, но это лишь вершина айсберга. Для команд защитников и SOC все начинается гораздо раньше. Традиционно подготовка к противостоянию проходит в 3 этапа:

1. Осмотр (приблизительно неделя). Нам предоставляется удаленный доступ к игровой инфраструктуре офиса (приблизительно 80 виртуальных хостов). Задача команд – ознакомиться с тем что есть любыми средствами, продумать архитектуру защиты и перечислить/согласовать все необходимые изменения с организаторами. При этом можно размещать практические любые СЗИ в пределах выделенных виртуальных мощностей. Как показала практика, инфраструктура и сеть на противостоянии нагружена значительно, если не сказать критически, «прожорливые» СЗИ просто не справятся, задержки между отправкой/получением событий с контролируемых хостов достигали 15 минут. Необходимо непрерывно контролировать эффективность СЗИ: на противостоянии лучше точечно настраивать параметры защиты сохраняя баланс эффективности и нагрузки на игровую инфраструктуру.

2. Развертывание (около 2 недель). Применение согласованных изменений и развертывание СЗИ, согласованный патчинг, смена паролей, настройка – в общем все, что необходимо, чтобы в день противостояния быть во всеоружии (майские праздники отлично подходят для этого - меньше отвлекались на основную работу).

3. Тестирование. За несколько дней до начала противостояния доступ к инфраструктуре закрывается, организаторы проверяют, что все механизмы, имитирующие жизнь города F, функционируют и, если это не так, в диалоге с командами, внесшими изменения достигают работоспособности всех сервисов города.

А теперь от теории к самому интересному!

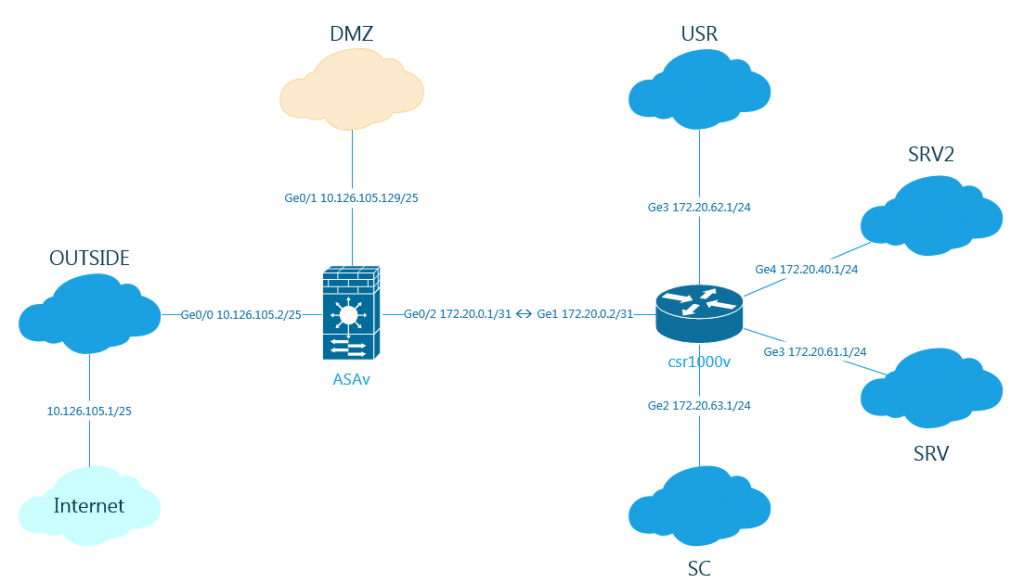

По результатам обследования игровой инфраструктуры сеть офиса состояла из следующих сегментов:

DMZ сегмент состоял из нескольких веб серверов на Linux (Zabbix, сервер приложений и т.д.), DNS сервера, почтового сервера MS Exchange и VPN сервера. В SRV сегментах были представлены такие сервисы как MS Sharepoint, файловый сервер, контроллеры домена (основной и резервный), сервер базы данных, почтовый сервер MS Exchange (бэкэнд), CMDB, VPN сервер, несколько серверов приложений и др. Пользовательский сегмент содержал 27 виртуальных хостов пользователей (рабочие места).

Для обеспечения безопасности офиса защитники выбрали следующие СЗИ и разместили их в сегменте специальном SC:

-

Заменили Cisco ASA развернутую по умолчанию на NGFW другого производителя;

-

Развернули WAF;

-

Развернули антивирусные средства, средства защиты от APT и компоненты EDR на пользовательских хостах.

Мы со своей стороны использовали нашу платформу ACRC в гибридном исполнении (часть сервисов развернута в нашем облаке, доступ интернет из игровой инфраструктуры не ограничивается), развернули агенты сбора событий на всех хостах Win и linux, подключили SPAN со всех сегментов, кроме сегмента с СЗИ (SC), а также события со всех развернутых СЗИ. Все – мы готовы ко всему!

Уже на площадке противостояния, вновь получив доступ к инфраструктуре мы с защитниками неплохо размялись, восстанавливая СЗИ и агентов ACRC на виртуальных хостах, которые были за время тестирования оргами восстановлены до первозданного состояния.

Первые часы противостояния все команды адаптировались к нововведениям противостояния: постоянно фиксировались простои сервисов во всех офисах, позиции в рейтингах постоянно изменялись. Отличной хитростью организаторов было использование одного NAT для атакующих и чекеров: попытки блокирования «в лоб» обязательно приводили к простоям.

Традиционно действия атакующих начинаются с прощупывания почвы и попыток выяснить структуру и уязвимые места организаций. Шквалы сканирований затем попыток эксплуатации уязвимостей, брутфорсов не стихают в течение всего противостояния. Наша команда SOC заранее проработала основные векторы атак, с учетом уязвимостей инфраструктуры и особенно пристально наблюдала за событиями, собираемыми wazuh с серверов DMZ и почтовым сервером.

Спустя 4 часа с начала противостояния команда защитников STS, наши напарники выбилась в устойчивые лидеры по очкам. Атакующие изучили DMZ, выяснили пару действующих адресов почты нашего офиса и начали прицельный огонь: попытка передачи фишингового письма с вредоносным вложением meterpreter (ПО для удаленного выполнения вредоносного кода) была успешно выявлена и предотвращена (СЗИ фильтрующие почтовый трафик не использовались). Интересный, хоть и простой кейс на фоне унылых непрерывных сканирований имеющихся каталогов на веб-серверах и попыток подбора паролей к выясненным учетным записям. Нескольким командам атакующих удалось заработать очки и взломать незащищенные офисы городской инфраструктуры.

Далее до самой ночи профиль, плотность атак оставались практически без изменений, за исключением нового вектора проникновения: атакующие нашли уязвимый хост в DMZ сегменте инфраструктуры нашего офиса и начали проводить атаки SQL-инъекций, ни одна из которых благодаря нашей слаженной работе с STS не стала успешной. В попытках эксплуатации уязвимостей не веб-серверах DMZ преобладает CVE-2014-6271 (Bash), атакующие видимо не самого высокого мнения о защитниках, если пробуют использовать уязвимости более чем 5-летней давности!

Ночь на противостоянии - не время для сна, т.к. атакующие обычно наиболее активны в это время. Мозг как известно лучше работает при низких температурах, так что традиционный ночной холод нам был только на руку (Участникам, ранее не участвующим рекомендуем брать с собой на противостояние теплые вещи, пледы, т.к. ночью на площадке PHDays ощутимо холодно). В течение всей ночи нашим аналитикам ACRC удалось поспать всего 45 минут, вместе с тем мы сохранили лидирующие позиции, счетчик штрафных очков за успешные атаки на наш офис по-прежнему был пуст.

Однако в лагере атакующих ночь прошла менее спокойно. Несколько команд атакующих получили контроль над несколькими незащищенными объектами города F: нефтехранилище, транспортной системой, освещением. В стремлении обеспечить себе лидирующие позиции, атакующие проведя успешные атаки «закрывают двери» для других команд атакующих: проводят патчинг, устраняя уязвимости, которые эксплуатировали для успешного взлома, изменяют пароли учетных записей и т.д. Кроме того, команды хакеров боролись за количество завоеванных хостов, обеспечивающих им очки за установку майнеров криптовалюты. Двойка лидеров среди атакующих после ночного периода определилась и учитывая отрыв по очкам от прочих команд вряд ли изменится.

Утро и почти до самого конца противостояния не добавила шоу драйва: прорывов периметров офисов больше не произошло. За полчаса до конца противостояния, сохраняя лидерство более 95% времени мы подверглись атаке, после компрометации легитимных учетных записей. Противостояние – это шоу, оно должно иметь яркие запоминающиеся моменты, вместе с тем, в нем имитируются события и действия реальной жизни. В результате OSINT или же приобретя на черном рынке логины/пароли пользователей без административных прав от всех офисов у атакующих появился шанс прорыва периметра, и они незамедлительно им воспользовались. На наш офис была проведена успешная атака по вектору: VPN под легитимным пользователем, далее доступ к хосту с уязвимостью CVE-2017-0144 (EternalBlue), эксплуатация уязвимости, применение утилиты извлечения хешей паролей и последующее повышение привилегий до администратора домена (под учетной записью которого ранее производился вход на этот хост). Атака была реализована за 7 минут с момента получения скомпрометированных учетных записей со слов команды атакующих. Атаку выявили, но недостаточно быстро для применения контрмер: нашей команде начислены штрафные балы.

Заключение

В результате инцидента последних 30 минут противостояния мы потеряли лидерство и сместились на III место. Возможно причиной стала усталость, близость окончания противостояния, возможно задержки с получением событий из-за загруженности сети, но все это хороший урок, который можно вынести в том числе в реальную жизнь: всегда, при любых обстоятельствах сохраняйте бдительность, ведь в наше время ситуация может кардинально измениться за считанный минуты! Рекомендуем не использовать учетные записи доменного администратора на пользовательских хостах в домене, производить регулярное обновление и использовать хостовую или сетевую IDS для своевременного обнаружения.

Несмотря на это мы считаем успешным наш второй опыт участия в противостоянии: мы показали отличное взаимодействие в паре с командой защиты STS, впервые участвующей на противостоянии, составили заметную конкуренцию известным лидерам, продемонстрировали работу аналитиков ACRC в боевой обстановке множеству вероятных клиентов. В целом радуют изменения правил The standoff: выравнивание баланса внимания к нападающим и защитникам, понятная система оценки команд защиты.

Немного статистики:

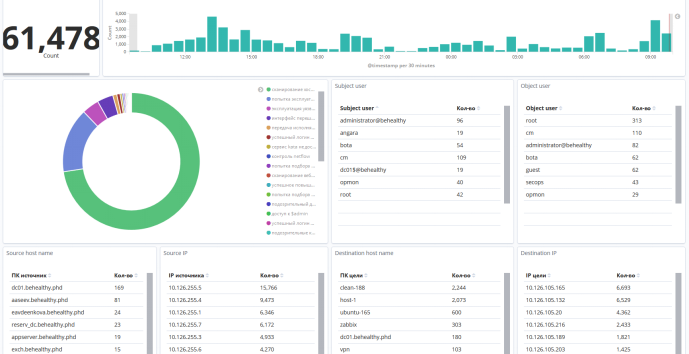

По итогам противостояния мы собрали более 1 200 000 событий, наши правила автоматического выявления подозрительной активности сработали более 70 000 раз, что в десятки раз превышает нормальные показатели вредоносной активности для средней инфраструктуры в 500 хостов.

В среднем аналитики ACRC реагировали на 1 подозрение в инциденте в минуту. Реальная статистика за 24 часа с начала противостояния по срабатываниям правил автоматического выявления приведена ниже. Около 75% от всех срабатываний составили различные сканирования, еще около 15% попытки эксплуатации различных уязвимостей, по 2% брутфорсы и попытки передачи исполняемых файлов.

Автор: Кривошеин Сергей

Директор центра управления сервисами

Angara Professional Assistance

Статья опубликована на сайте www.securitylab.ru

В нашем офисе открыта демонстрационная зона Центра киберустойчивости ACRC. Записаться на презентацию и познакомиться с набором предоставляемых услуг можно на сайте www.angarapro.ru

Angara Professional Assistance — это высокотехнологичный сервис-провайдер широкого набора тиражируемых услуг кибербезопасности (MSSP). В фокусе компании: сервисы по модели Security as a service, аутсорсинг информационной безопасности, услуги по сопровождению и поддержке работоспособности ИТ- и ИБ-систем клиентов, повышению эффективности их работы и обеспечению непрерывности выполняемых функций.

Центр киберустойчивости Angara Cyber Resilience Center (ACRC) — коммерческий Security Operations Center (SOC), в основе которого лежит собственная платформа мониторинга и аналитики киберугроз. ACRC помогает решать задачи кибербезопасности для средних и крупных компаний, включая оценку защищенности организации, выявление и расследование кибератак, экспертную поддержку ИБ-процессов, мониторинг и контроль киберрисков и предиктивную аналитику киберугроз.